Un virus informático es un pequeño programa creado para alterar la forma en que funciona un equipo sin el permiso o el conocimiento del usuario. Un virus debe presentar dos características:

Debe ser capaz de ejecutarse a sí mismo. A menudo coloca su propio código en la ruta de ejecución de otro programa.

Debe ser capaz de replicarse. Por ejemplo, puede reemplazar otros archivos ejecutables con una copia del archivo infectado. Los virus pueden infectar tanto equipos de escritorio como servidores de red.

Los gusanos son programas que se replican a sí mismos de sistema a sistema sin utilizar un archivo para hacerlo. En esto se diferencian de los virus, que necesitan extenderse mediante un archivo infectado. Aunque los gusanos generalmente se encuentran dentro de otros archivos, a menudo documentos de Word o Excel, existe una diferencia en la forma en que los gusanos y los virus utilizan el archivo que los alberga. Normalmente el gusano generará un documento que ya contendrá la macro del gusano dentro. Todo el documento viajará de un equipo a otro, de forma que el documento completo debe considerarse como gusano. PrettyPark.Worm es un buen ejemplo de gusano.

jueves, 16 de febrero de 2012

martes, 14 de febrero de 2012

22.Realiza el siguiente modelo en google sketchup.

jueves, 9 de febrero de 2012

22.Realiza el siguiente modelo en google sketchup.

21.Seguridad en redes

a) Busca la definición de cada uno de los tipo de software malicioso o malware y pon un ejemplo de cadauno de ellos.

Pharming: es la explotación de una vulnerabilidad en el software de los servidores DNS (Domain Name System) o en el de los equipos de los propios usuarios, que permite a un atacante redirigir un nombre dedominio (domain name) a otra máquina distinta. De esta forma, un usuario que introduzca un determinado nombre de dominio que haya sido redirigido, accederá en su explorador de internet a la página web que el atacante haya especificado para ese nombre de dominio.

Virus informáticos: Es un programa informático diseñado para infectar archivos. Además, algunos podrían ocasionar efectos molestos, destructivos e incluso irreparables en los sistemas sin el consentimiento y/o conocimiento del usuario. Cuando se introduce en un sistema normalmente se alojará dentro del códigode otros programas. El virus no actúa hasta que no se ejecuta el programa infectado. Algunos de ellos, además están preparados para activarse cuando se cumple una determinada condición (una fecha concreta, una acción que realiza el usuario, etc.).

Troyano : El principal objetivo de este tipo de malware es introducir e instalar otras aplicaciones en el equipo infectado, para permitir su control remoto desde otros equipos. Los troyanos no se propagan por sí mismos, y su nombre deriva del parecido en su forma de actuar con los astutos griegos de la mitología, ya que los troyanos llegan al equipo del usuario como un programa aparentemente inofensivo, pero, endeterminados casos, al ejecutarlo instalará en el equipo infectado un segundo programa; el troyano en sí. Este es un claro ejemplo de la familia de troyanos de tipo downloader.

Redes de Bots: “Bot” es el diminutivo de la palabra “Robot”. Son pequeños programas que se introducen en el ordenador por intrusos, con la intención de tomar el control remoto del equipo del usuario sin su conocimiento ni consentimiento. Las redes de bots o Botnet, es una red o grupo de ordenadores infectados por bots y controlados remotamente por el propietario de los bots. Este propietario da instrucciones que pueden incluir: la propia actualización del bot, la descarga de una nueva amenaza, mostrar publicidad al usuario, el envío de spam o el lanzar ataques de denegación de servicio, entre otras. Generalmente, al ordenador infectado se le denomina zombi. Algunas redes pueden llegar a tener decenas de miles deordenadores zombis bajo control remoto.

Redes de zombies: Estas redes son conjuntos de ordenadores que han sido infectados con

Gusanos informáticos: son programas que realizan copias de sí mismos, alojándolas en diferentes ubicaciones del ordenador". El objetivo de este malware suele ser colapsar los ordenadores y las redes informáticas, impidiendo así el trabajo a los usuarios. A diferencia de los virus, los gusanos no infectan archivos. El principal objetivo de los Gusanos es propagarse y afectar al mayor número de ordenadores posible. Para ello, crean copias de sí mismos en el ordenador afectado, que distribuyen posteriormente a través de diferentes medios, como el correo electrónico, programas P2P o de mensajería instantánea, entre otros.

Phising: El phishing consiste en el envío de correos electrónicos que, aparentando provenir de fuentes fiables (por ejemplo, entidades bancarias), intentan obtener datos confidenciales del usuario, que posteriormente son utilizados para la realización de algún tipo de fraude. Para ello, suelen incluir un enlace que, al ser pulsado, lleva a páginas web falsificadas. De esta manera, el usuario, creyendo estar en un sitio de toda confianza, introduce la información solicitada que, en realidad, va a parar a manos del estafador.

Spam: El spam es el correo electrónico no solicitado que es enviado en cantidades masivas a un número muy amplio de usuarios generalmente con el fin de comercializar, ofertar o tratar de despertar el interés con respecto a algún producto o servicio. Este tipo de correos electrónicos suponen también, en muchos casos, la punta de lanza para cometer ciberdelitos como el phishing o el scam.

b)¿Cual es el término genérico correcto para referirnos a todos los programas que pueden infectar al ordenador?

Virus

c)Investiga y busca información sobre la red Zombi -desmantelada hace unos meses por la Fuerzas y Cuerpos de Seguridad del Estado-.¿Como funcionaba dicha red, que finalidad tenía?

Zombi: es la denominación que se asigna a ordenadores personales que tras haber sido infectados por algún tipo de malware, pueden ser usadas por una tercera persona para ejecutar actividades hostiles. Este uso se produce sin la autorización o el conocimiento del usuario del equipo. El nombre procede de loszombis o muertos vivientes esclavizados, figuras legendarias surgidas de los cultos vudú.

d) ¿Cual es la diferencia fundamental entre un virus y un troyano?

Los virus informáticos son programas, habitualmente ocultos dentro de otro programa, correo electrónico, pagina web, fichero o volumen. Se ejecutan automáticamente, haciendo copias de sí dentro de otros programas a los que infectan. Esta capacidad de copiarse a sí mismos genera un efecto de propagación exponencial, que además suele conllevar la alteración del funcionamiento del equipo infectado.

Tipos de virus. Una familia numerosa y malintencionada

Los virus no están solos, tienen algunos parientes cercanos que pueden ser igual o más dañinos que ellos: los gusanos, los troyanos y los backdoors. Aunque a efectos prácticos y popularmente se les suele considerar a todos como virus, los perjuicios que generan y las técnicas que usan son diferentes.

Hay que tener en cuenta que, además, muchos de los virus actuales combinan características de todos los tipos para ser más letales: son los conocidos como amenazas combinadas o blended threats.

Troyanos

Un troyano o caballo de Troya es un programa que se diferencia de los virus en que no se reproduce infectando otros ficheros. Tampoco se propaga haciendo copias de sí mismo como hacen los gusanos. Su nombre deriva del parecido en su forma de actuar con los astutos griegos de la mitología. Llegan al ordenador como un programa aparentemente inofensivo, pero al ejecutarlo instala en el ordenador unsegundo programa: el troyano.

Los efectos de los troyanos pueden ser muy peligrosos. Permiten realizar intrusiones o ataques contra el ordenador afectado, realizando acciones tales como capturar todos los textos introducidos mediante el teclado o registrar las contraseñas introducidas por el usuario.

Un backdoor es un programa que se introduce en el ordenador de manera encubierta aparentando ser inofensivo. Una vez ejecutado, establece una "puerta trasera" a través de la cual es posible controlar el ordenador afectado. Esto permite realizar en éste acciones que comprometan la confidencialidad del usuario o dificultar su trabajo.

Las acciones permitidas por los backdoors pueden resultar muy perjudiciales. Entre ellas se encuentran laeliminación de ficheros o la destrucción de la información del disco duro. Además, pueden capturar y reenviar datos confidenciales a una dirección externa o abrir puertos de comunicaciones, permitiendo queun posible intruso controle tu ordenador de forma remota.

e) ¿y entre un virus y un gusano?

f) Busca información sobre el "Ping de la muerte", en que consiste, cuando apareció por primera vez, si se localizó al autor, etc...

Un ping de la muerte es un tipo de ataque enviado a una computadora que consiste en mandar numerosos paquetes ICMP muy pesados (mayores a 65.535 bytes) con el fin de colapsar el sistema atacado.

Es un tipo de ataque a computadoras que implica enviar un ping deformado a una computadora. Un pingnormalmente tiene un tamaño de 64 bytes; algunas computadoras no pueden manejar pings mayores al máximo de un paquete IP común, que es de 65.535 bytes. Enviando pings de este tamaño puede hacer que los servidores se caigan.

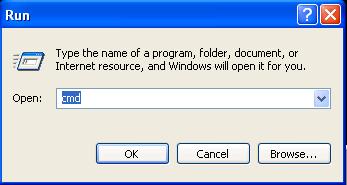

El método de empleo seria el siguiente: 1- Primero que nada deben de entrar al cmd para los que no conoscan como hacerlo mantengan precionada la tecla que esta al lado izquiero de la tecla ALT izquierda y luego la tecla R.

START R

Debe de salirles este cuadrito:

Aqui van a tipear o escribir cmd y luego le dan click donde dice OK.

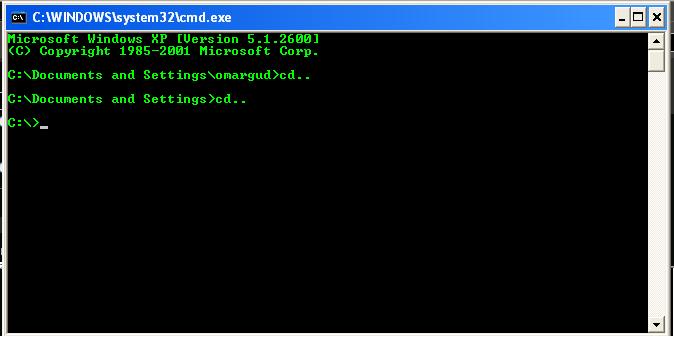

2-

3- en esta ventanita comocida como PROMP van a escribir

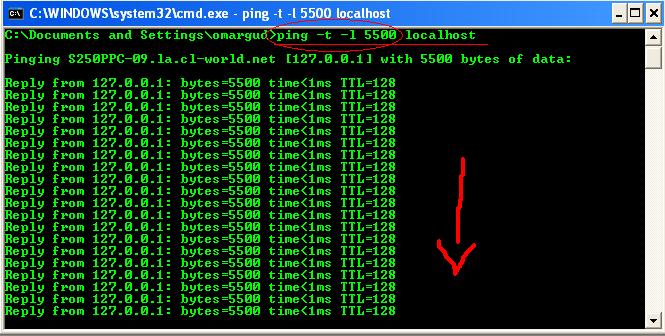

ping -t -l (cantidad de paquetes) \\\\"direccion ip\\\\"

Asi:

ping -t -l 200000 www.google.com

LISTO EN MINUTOS EL SISTEMA DE LA VICTIMA SE LE COLAPSARA LA CONEXION,

CUANDO LO PRUEBAN ME AVISAN SI LES FUNCIONO...

Pharming: es la explotación de una vulnerabilidad en el software de los servidores DNS (Domain Name System) o en el de los equipos de los propios usuarios, que permite a un atacante redirigir un nombre dedominio (domain name) a otra máquina distinta. De esta forma, un usuario que introduzca un determinado nombre de dominio que haya sido redirigido, accederá en su explorador de internet a la página web que el atacante haya especificado para ese nombre de dominio.

- Ejemplo: toolbars.

Virus informáticos: Es un programa informático diseñado para infectar archivos. Además, algunos podrían ocasionar efectos molestos, destructivos e incluso irreparables en los sistemas sin el consentimiento y/o conocimiento del usuario. Cuando se introduce en un sistema normalmente se alojará dentro del códigode otros programas. El virus no actúa hasta que no se ejecuta el programa infectado. Algunos de ellos, además están preparados para activarse cuando se cumple una determinada condición (una fecha concreta, una acción que realiza el usuario, etc.).

- Ejemplo: Jerusalem.

Troyano : El principal objetivo de este tipo de malware es introducir e instalar otras aplicaciones en el equipo infectado, para permitir su control remoto desde otros equipos. Los troyanos no se propagan por sí mismos, y su nombre deriva del parecido en su forma de actuar con los astutos griegos de la mitología, ya que los troyanos llegan al equipo del usuario como un programa aparentemente inofensivo, pero, endeterminados casos, al ejecutarlo instalará en el equipo infectado un segundo programa; el troyano en sí. Este es un claro ejemplo de la familia de troyanos de tipo downloader.

- Ejemplo: Trj/Sinowal, que es un kit que se vende en determinados foros rusos y que permite al comprador crear el troyano bancario que necesite para realizar un ataque.

Redes de Bots: “Bot” es el diminutivo de la palabra “Robot”. Son pequeños programas que se introducen en el ordenador por intrusos, con la intención de tomar el control remoto del equipo del usuario sin su conocimiento ni consentimiento. Las redes de bots o Botnet, es una red o grupo de ordenadores infectados por bots y controlados remotamente por el propietario de los bots. Este propietario da instrucciones que pueden incluir: la propia actualización del bot, la descarga de una nueva amenaza, mostrar publicidad al usuario, el envío de spam o el lanzar ataques de denegación de servicio, entre otras. Generalmente, al ordenador infectado se le denomina zombi. Algunas redes pueden llegar a tener decenas de miles deordenadores zombis bajo control remoto.

Redes de zombies: Estas redes son conjuntos de ordenadores que han sido infectados con

un tipode software malicioso, con funcionalidad de puerta trasera (backdoor), que permite

al atacante controlar dichas maquinas sin tener acceso físico a ellas y sin el conocimiento del propietario.

Gusanos informáticos: son programas que realizan copias de sí mismos, alojándolas en diferentes ubicaciones del ordenador". El objetivo de este malware suele ser colapsar los ordenadores y las redes informáticas, impidiendo así el trabajo a los usuarios. A diferencia de los virus, los gusanos no infectan archivos. El principal objetivo de los Gusanos es propagarse y afectar al mayor número de ordenadores posible. Para ello, crean copias de sí mismos en el ordenador afectado, que distribuyen posteriormente a través de diferentes medios, como el correo electrónico, programas P2P o de mensajería instantánea, entre otros.

- Ejemplo: Gaobot o Sdbot son ejemplos de gusanos diseñados con este fin, y en la siguiente gráfica puede observar la importancia que tienen este tipo de gusanos en el escenario de malware actual.

Phising: El phishing consiste en el envío de correos electrónicos que, aparentando provenir de fuentes fiables (por ejemplo, entidades bancarias), intentan obtener datos confidenciales del usuario, que posteriormente son utilizados para la realización de algún tipo de fraude. Para ello, suelen incluir un enlace que, al ser pulsado, lleva a páginas web falsificadas. De esta manera, el usuario, creyendo estar en un sitio de toda confianza, introduce la información solicitada que, en realidad, va a parar a manos del estafador.

- Ejemplo: TrustBank

Spam: El spam es el correo electrónico no solicitado que es enviado en cantidades masivas a un número muy amplio de usuarios generalmente con el fin de comercializar, ofertar o tratar de despertar el interés con respecto a algún producto o servicio. Este tipo de correos electrónicos suponen también, en muchos casos, la punta de lanza para cometer ciberdelitos como el phishing o el scam.

Dialers: Generalmente, un dialer trata de establecer una conexión telefónica con un número de tarificación especial, con el consiguiente perjuicio económico.

Cabe destacar que los dialers únicamente afectan a ordenadores que utilicen un módem para realizar laconexión a Internet, ya que modifica la configuración del Acceso telefónico a redes, cambiando el númerode teléfono proporcionado por el ISP (Proveedor de Servicios de Internet), al que se le aplica la tarifa deuna llamada local, por un número de tarificación especial.

- Ejemplo:

Espías: El spyware o programas espías son aplicaciones que recopilan información sobre una persona u organización sin su consentimiento ni conocimiento. Estos programas espías suelen robar datos sobre el usuario para beneficiarse económicamente o simplemente para utilizarlos con fines publicitarios. El tipo deinformación que estos programas pueden recopilar es muy diversa: nombre y contraseña del correo electrónico del usuario, dirección IP y DNS del equipo, hábitos de navegación del usuario o incluso los datos bancarios que el usuario utiliza normalmente para realizar las compras por Internet. Lo que es evidente es que de toda la información que puede robar el spyware la más peligrosa es la relacionada con cuentas bancarias; de ello se encargan los troyanos bancarios.

- Ejemplo: Trj/Sinowal, que es un kit que se vende en determinados foros rusos y que permite al comprador crear el troyano bancario que necesite para realizar un ataque.

b)¿Cual es el término genérico correcto para referirnos a todos los programas que pueden infectar al ordenador?

Virus

c)Investiga y busca información sobre la red Zombi -desmantelada hace unos meses por la Fuerzas y Cuerpos de Seguridad del Estado-.¿Como funcionaba dicha red, que finalidad tenía?

Zombi: es la denominación que se asigna a ordenadores personales que tras haber sido infectados por algún tipo de malware, pueden ser usadas por una tercera persona para ejecutar actividades hostiles. Este uso se produce sin la autorización o el conocimiento del usuario del equipo. El nombre procede de loszombis o muertos vivientes esclavizados, figuras legendarias surgidas de los cultos vudú.

d) ¿Cual es la diferencia fundamental entre un virus y un troyano?

Los virus informáticos son programas, habitualmente ocultos dentro de otro programa, correo electrónico, pagina web, fichero o volumen. Se ejecutan automáticamente, haciendo copias de sí dentro de otros programas a los que infectan. Esta capacidad de copiarse a sí mismos genera un efecto de propagación exponencial, que además suele conllevar la alteración del funcionamiento del equipo infectado.

Tipos de virus. Una familia numerosa y malintencionada

Los virus no están solos, tienen algunos parientes cercanos que pueden ser igual o más dañinos que ellos: los gusanos, los troyanos y los backdoors. Aunque a efectos prácticos y popularmente se les suele considerar a todos como virus, los perjuicios que generan y las técnicas que usan son diferentes.

Hay que tener en cuenta que, además, muchos de los virus actuales combinan características de todos los tipos para ser más letales: son los conocidos como amenazas combinadas o blended threats.

Troyanos

Un troyano o caballo de Troya es un programa que se diferencia de los virus en que no se reproduce infectando otros ficheros. Tampoco se propaga haciendo copias de sí mismo como hacen los gusanos. Su nombre deriva del parecido en su forma de actuar con los astutos griegos de la mitología. Llegan al ordenador como un programa aparentemente inofensivo, pero al ejecutarlo instala en el ordenador unsegundo programa: el troyano.

Los efectos de los troyanos pueden ser muy peligrosos. Permiten realizar intrusiones o ataques contra el ordenador afectado, realizando acciones tales como capturar todos los textos introducidos mediante el teclado o registrar las contraseñas introducidas por el usuario.

Un backdoor es un programa que se introduce en el ordenador de manera encubierta aparentando ser inofensivo. Una vez ejecutado, establece una "puerta trasera" a través de la cual es posible controlar el ordenador afectado. Esto permite realizar en éste acciones que comprometan la confidencialidad del usuario o dificultar su trabajo.

Las acciones permitidas por los backdoors pueden resultar muy perjudiciales. Entre ellas se encuentran laeliminación de ficheros o la destrucción de la información del disco duro. Además, pueden capturar y reenviar datos confidenciales a una dirección externa o abrir puertos de comunicaciones, permitiendo queun posible intruso controle tu ordenador de forma remota.

e) ¿y entre un virus y un gusano?

f) Busca información sobre el "Ping de la muerte", en que consiste, cuando apareció por primera vez, si se localizó al autor, etc...

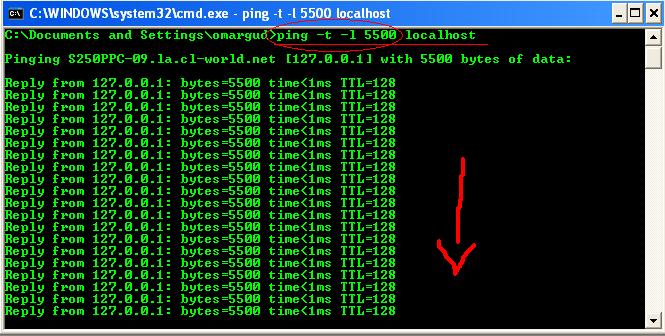

Un ping de la muerte es un tipo de ataque enviado a una computadora que consiste en mandar numerosos paquetes ICMP muy pesados (mayores a 65.535 bytes) con el fin de colapsar el sistema atacado.

Es un tipo de ataque a computadoras que implica enviar un ping deformado a una computadora. Un pingnormalmente tiene un tamaño de 64 bytes; algunas computadoras no pueden manejar pings mayores al máximo de un paquete IP común, que es de 65.535 bytes. Enviando pings de este tamaño puede hacer que los servidores se caigan.

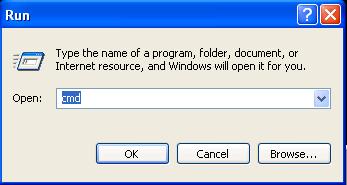

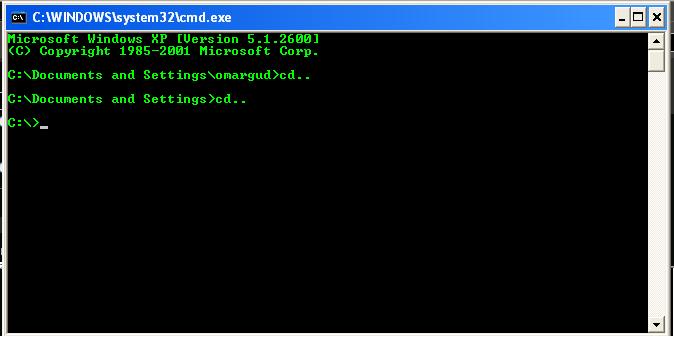

El método de empleo seria el siguiente: 1- Primero que nada deben de entrar al cmd para los que no conoscan como hacerlo mantengan precionada la tecla que esta al lado izquiero de la tecla ALT izquierda y luego la tecla R.

START R

Debe de salirles este cuadrito:

Aqui van a tipear o escribir cmd y luego le dan click donde dice OK.

2-

3- en esta ventanita comocida como PROMP van a escribir

ping -t -l (cantidad de paquetes) \\\\"direccion ip\\\\"

Asi:

ping -t -l 200000 www.google.com

LISTO EN MINUTOS EL SISTEMA DE LA VICTIMA SE LE COLAPSARA LA CONEXION,

CUANDO LO PRUEBAN ME AVISAN SI LES FUNCIONO...

miércoles, 1 de febrero de 2012

20. Redes informáticas (II)

a)Define con tus propias palabras los 3 tipos de redes según tamaño o área de cobertura. Busca un dibujo o imagen que las represente.

LAN (Redes de área local): Es la internonexión entre varios ordenadores y periféricos. Su extensión es limitada.

WAN (Redes de área estensa): Se extienden sobre un área geografíca muy extensa.

LAN (Redes de área local): Es la internonexión entre varios ordenadores y periféricos. Su extensión es limitada.

WAN (Redes de área estensa): Se extienden sobre un área geografíca muy extensa.

MAN (Redes de área metropolitana): Tiene una extensión no muy alejada. Conectan varios centro de enseñanza de varias localidades.

b) Define los términos:

- Red informática: Es un conjunto de equipos informáticos interconectados entre sí con el fin de compartir recursos y transmitir información.

- Cliente: Cualquier ordenador, conectado a una red, de cualquier tipo.

- Servidor: Un ordenador, conectado a una red, pero que tiene algún recurso que puede ofrecer a la red.

-Intranet: Es una red de ordenadores privados que utiliza tecnología Internet para compartir

dentro de una organización parte de sus sistemas de información y sistemas operacionales.

-Internet: Es un conjunto descentralizado de redes de comunicación interconectadas que

utilizan la familia de protocolos TCP/IP, garantizando que las redes físicas heterogéneas que la

componen funcionen como una red lógica única, de alcance mundial.

-Extranet: Es una red privada que utiliza protocolos de Internet, protocolos de comunicación y

probablemente infraestructura pública de comunicación para compartir de forma segura parte de

la información u operación propia de una organización con proveedores, compradores, socios,

clientes o cualquier otro negocio u organización.

c) Indica la definición y acompaña de una imágen a los siguientes elementos:

- Nic Ethernet:permite la comunicación con aparatos conectados entre si y también permite compartir recursos entre dos o más ordenadores.

- Nic WIFI: También son NIC las tarjetas inalámbricas o wireless, las cuales vienen en diferentes variedades dependiendo de la norma a la cual se ajusten.

- Router: Es más avanzado que un concentrador y permite gestionar direcciones IP,

conectar distintas redes entre sí, establecer la conexión a internet, etc.

- Switch: realiza la misma función que un hub pero de forma “inteligente", ya que solamente envía los datos al equipo destinatario.

es un medio de transmisión empleado habitualmente en redes de datos; un hilo muy fino de material transparente.

es un medio de transmisión empleado habitualmente en redes de datos; un hilo muy fino de material transparente.

- Hub: Es el más básico y se usa en redes pequeñas. Los datos que le llegan son enviados a todos los equipos de la red. El ordenador destinatario recibe la información y el resto la omiten.

- Punto de acceso: Tienen la misma funcionalidad que los hubs o switch, pero sustituyen los cables por ondas.

- Punto de acceso: Tienen la misma funcionalidad que los hubs o switch, pero sustituyen los cables por ondas.

- Cable trenzado de red: es un cable formado internamente por ocho hilos conductores que se encuentran trenzados de dos en dos para apantallarlo contra interferencias.

- Fibra óptica: es un medio de transmision empleado habitualmente en redes de datos; un hil muy fino de material transparente, vidrio ometariales plasticos, por el que se envían pulsos de luz que representan los datos a transmitir.

Suscribirse a:

Comentarios (Atom)